Los clientes a menudo nos preguntan: "¿Qué es mejor para mi proyecto: un proxy o una VPN?". Siempre respondemos que estas herramientas resuelven problemas diferentes y que, en la internet moderna, las fronteras entre ambas se están difuminando gracias a las nuevas tecnologías. En este artículo, analizaremos las diferencias técnicas, desmentiremos mitos populares y te ayudaremos a elegir una solución fiable para una conexión estable y sin interrupciones.

¿Cómo funciona un proxy y cuáles son sus características?

Un proxy es un intermediario (un enlace adicional) entre el usuario y el servidor de destino. Su tarea es recibir tu solicitud, cambiar la dirección IP y enviar los datos al sitio web en su nombre. El algoritmo de funcionamiento es el siguiente:

Fig. 1. Esquema de funcionamiento de un proxy.

- El usuario envía una solicitud al servidor proxy.

- El proxy transmite esta solicitud a internet (tu IP real está oculta).

- El sitio web envía la respuesta al proxy.

- El proxy te devuelve los datos.

Los proxies funcionan en los niveles 5-7 del modelo OSI (sesión, presentación y aplicación). Esto significa que operan con datos a nivel de aplicaciones o protocolos específicos (HTTP, FTP, etc.).

Matices importantes sobre el cifrado y funcionamiento

Proxy HTTP. Funcionan en el nivel de aplicación (capa 7 de OSI). Son ideales para navegadores y software que utiliza solicitudes HTTP. Pueden almacenar datos en caché (guardar copias de imágenes o páginas), lo que a veces acelera la carga, aunque es una función opcional.

Proxy SOCKS5. Funcionan en el nivel de sesión (capa 5 de OSI). Son más versátiles: transmiten cualquier tipo de tráfico (TCP/UDP) sin interferir en él. Son adecuados para mensajería, juegos y torrents.

Mito sobre el cifrado: A menudo se dice que los proxies no cifran los datos. Esto es solo parcialmente cierto. Un proxy no garantiza el cifrado del canal desde tu dispositivo hasta el servidor proxy (a diferencia de una VPN). Sin embargo, si accedes a un sitio con HTTPS, tus datos (contraseñas, tarjetas) son cifrados por el navegador antes del envío, y el servidor proxy solo verá el dominio al que te diriges, pero no el contenido de los paquetes.

Mito sobre el ping y la velocidad: Un proxy es un salto (hop) adicional en la red. Contrario a la creencia popular, añadir un nodo extra suele aumentar la latencia en lugar de disminuirla. Un ping bajo solo es posible si el servidor proxy está ubicado geográficamente cerca del recurso de destino (por ejemplo, un servidor de juegos) y tiene una mejor ruta que tu proveedor. La velocidad del proxy depende de su ubicación, la carga del canal y la potencia del equipo.

¡Atención! El peligro de los proxies gratuitos.

Los proxies públicos (gratuitos) son una trampa. El propietario de dicho servidor puede registrar tu tráfico, interceptar datos no cifrados (cookies, contraseñas de sitios HTTP), suplantar contenido (insertar su propia publicidad) o utilizar tu dispositivo como parte de una botnet. Recomendamos encarecidamente utilizar proxies solo de fuentes de pago fiables.

¿En qué proyectos se utilizan los proxies?

Los proxies privados de calidad son el estándar para el trabajo profesional donde se requiere masividad o la imitación de un usuario real.

- Web scraping y parsing. Recopilación de datos analíticos sobre precios y competidores con alta estabilidad de conexión.

- Arbitraje de tráfico y gestión de perfiles. Trabajo con cuentas de marketing profesionales en Facebook, Google, TikTok a través de navegadores especiales.

- Acceso seguro. Los usuarios crean perfiles aislados para garantizar la confidencialidad y el acceso protegido al contenido, cumpliendo con las reglas de las plataformas.

- Automatización de SMM. Gestión eficiente de campañas de marketing en redes sociales.

- Pruebas de publicidad. Verificación de la visualización del contenido en diferentes geografías.

- Gaming. El proxy oculta tu dirección IP real, permitiendo el acceso a servidores de juegos de diferentes regiones. Una conexión de calidad garantiza un juego estable sin lag y, en algunos casos, ayuda a reducir el ping mediante la optimización de la ruta.

¿Qué es una VPN y por qué los sitios la "ven"?

Una VPN (Virtual Private Network) crea un túnel cifrado entre tu dispositivo y el servidor. El nivel del modelo OSI en el que trabaja la VPN depende de su protocolo. IPsec es un representante clásico del nivel 3 (red), que trabaja con direcciones IP. Si se necesita imitar una conexión física directa entre dispositivos, se utilizan protocolos de nivel 2, como L2TP o PPTP. Por otro lado, OpenVPN es un caso aparte: envuelve el tráfico en SSL/TLS (como el tráfico web normal), trabajando en el nivel de aplicación (7), pero al mismo tiempo crea interfaces virtuales para los niveles 2 y 3. En modo TUN, es nivel 3 (red, como IPsec), y en modo TAP, es nivel 2 (enlace de datos, para emulación de Ethernet).

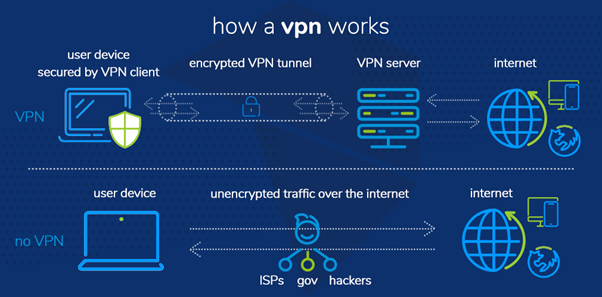

Algoritmo de funcionamiento de una VPN

Fig. 2. Esquema de funcionamiento de una VPN.

Iniciación: Envías una solicitud (por ejemplo, abres una página en el navegador).

Cifrado local: El cliente VPN en tu dispositivo cifra instantáneamente los datos, convirtiéndolos en un código ilegible para el proveedor.

Tunelización: El paquete cifrado se transmite a través de un túnel seguro al servidor VPN remoto.

Anonimización y salida: El servidor VPN descifra los datos, sustituye tu dirección IP por la suya y redirige la solicitud al sitio web de destino.

Respuesta del recurso: El sitio procesa la solicitud y envía la respuesta de vuelta al servidor VPN (sin conocer tu dirección real).

Protección inversa: El servidor VPN cifra de nuevo la respuesta recibida y la envía a tu dispositivo.

Descifrado: El cliente en el dispositivo descifra los datos y tú obtienes acceso al contenido.

El principal problema de las VPN convencionales

Una VPN clásica protege perfectamente contra el vecino hacker en una cafetería con Wi-Fi, pero no es adecuada para acceder a recursos con políticas geográficas estrictas.

El hecho es que el 99% de los servicios VPN utilizan direcciones IP de centros de datos (Data Center IP). Estas direcciones figuran en bases de datos públicas. Los servicios de streaming, las plataformas financieras y las redes sociales pueden detectar el uso de VPN y solicitar una verificación adicional.

Además, los protocolos de las VPN comunes (OpenVPN, WireGuard) tienen "huellas digitales" específicas que son fácilmente analizadas por los sistemas de monitoreo de tráfico.

Evolución: VLESS/XRAY y Proxies Móviles

¿Qué hacer si necesitas la comodidad de una VPN (activar con un botón en el móvil) pero la anonimidad y la "confianza" de los proxies móviles? Utilizar protocolos modernos.

Tenemos disponibles soluciones basadas en VLESS/XRAY con soporte para XTLS-Reality, que funcionan sobre proxies móviles. Esto ofrece ventajas únicas:

- Alto nivel de anonimato. Tu tráfico parece una navegación web normal, no levanta sospechas ante los proveedores.

- Alta confianza (trust). Sales a la red con la dirección IP de un operador móvil real, no de un centro de datos saturado.

- Comodidad. Funciona como una VPN (a través de una aplicación), pero con la calidad de los proxies de élite.

Puedes consultar las tarifas de los Proxies Móviles con Vless/Xray y la VPN de nueva generación aquí.

Comparativa: Proxy, VPN convencional y VPN+Proxy (Vless/Xray)

| Aspecto | Proxy (Datacenter/Residential/Mobile) | VPN convencional | VPN + Proxy (VLESS/Mobile) |

|---|---|---|---|

| Nivel de trabajo | Aplicación / Navegador (configuración individual). | Todo el sistema (un solo botón). | Todo el sistema o selectivo (Routing). |

| Cifrado | Depende del protocolo (HTTPS cifra el Payload). | Cifrado completo del túnel. | Cifrado completo + enmascaramiento como tráfico normal. |

| Nivel de confianza de red | Alto (si es móvil), Medio (si es residencial), Normal (si es de servidor). | Bajo (las IP de centros de datos suelen ser públicas). | Máximo (pareces un abonado móvil normal con su teléfono). |

| Para qué es adecuado | Scraping, software de automatización, trabajo en navegadores profesionales. | Cambiar de país para YouTube, protección en Wi-Fi público, sitios sencillos. | Gaming online, acceso a plataformas internacionales, Arbitraje desde el móvil, trabajo con recursos con restricciones geográficas estrictas. |

Conclusión: ¿qué elegir?

- Usa un Proxy si eres un profesional: necesitas gestionar múltiples cuentas, extraer datos (parsing) o trabajar a través de software especial (herramientas de automatización, navegadores multi-login).

- Usa una VPN convencional si tu objetivo es una anonimidad doméstica sencilla: ocultar el historial de tu proveedor o navegar seguro en una cafetería.

- Usa la combinación de VPN + Proxies Móviles (VLESS/XRAY) si trabajas con servicios exigentes (plataformas financieras, exchanges de cripto) que requieren una IP residencial de calidad. Es el punto medio ideal, que ofrece la máxima protección y una dirección IP "limpia".

Siempre puedes encontrar proxies de servidor, residenciales y móviles de calidad, así como configuraciones VLESS listas para usar, en el catálogo de CyberYozh App.