Os clientes perguntam-nos frequentemente: "O que é melhor para o meu projeto – proxy ou VPN?". Respondemos sempre que estas ferramentas resolvem problemas diferentes e que, na internet moderna, as fronteiras entre elas estão a desaparecer graças às novas tecnologias. Neste artigo, vamos analisar as diferenças técnicas, desmascarar mitos populares e ajudá-lo a escolher uma solução fiável para uma ligação estável e ininterrupta.

Como funciona um proxy e quais são as suas características?

Um proxy — é um intermediário (um elo adicional) entre o utilizador e o servidor de destino. A sua tarefa: receber o seu pedido, substituir o endereço IP e enviar os dados para o site em seu nome. O algoritmo de funcionamento é o seguinte:

Fig. 1. Esquema de funcionamento do proxy.

- O utilizador envia um pedido para o servidor proxy.

- O proxy transmite esse pedido para a internet (o seu IP real está oculto).

- O site envia a resposta para o proxy.

- O proxy devolve os dados para si.

Os proxies funcionam nos níveis 5-7 do modelo OSI (sessão, apresentação e aplicação). Isto significa que operam com dados ao nível de aplicações ou protocolos específicos (HTTP, FTP, etc.).

Nuances importantes de criptografia e funcionamento

Proxy HTTP. Funciona ao nível da aplicação (camada 7 do OSI). São excelentes para navegadores e software que utiliza pedidos HTTP. Eles podem armazenar dados em cache (guardar cópias de imagens ou páginas), o que por vezes acelera o carregamento, mas esta é uma função opcional.

Proxy SOCKS5. Funciona ao nível da sessão (camada 5 do OSI). São mais versáteis: transmitem qualquer tráfego (TCP/UDP) sem interferir nele. Adequados para mensageiros, jogos e torrents.

Mito sobre a criptografia: Diz-se frequentemente que os proxies não encriptam os dados. Isto é apenas parcialmente verdade. Um proxy não garante a criptografia do canal desde si até ao próprio servidor proxy (ao contrário de uma VPN). No entanto, se aceder a um site com HTTPS, os seus dados (palavras-passe, cartões) são encriptados pelo navegador antes do envio, e o servidor proxy verá apenas o domínio para onde se dirige, mas não o conteúdo dos pacotes.

Mito sobre o ping e a velocidade: Um proxy — é um salto (hop) adicional na rede. Contrariamente à crença popular, adicionar um nó extra geralmente aumenta a latência, em vez de a diminuir. Um ping baixo só é possível se o servidor proxy estiver localizado geograficamente perto do recurso de destino (por exemplo, um servidor de jogos) e tiver uma rota melhor do que o seu fornecedor de internet. A velocidade do proxy depende da sua localização, da carga do canal e da potência do equipamento.

Atenção! Perigo dos proxies gratuitos.

Proxies públicos (gratuitos) — são uma armadilha. O proprietário de tal servidor pode registar o seu tráfego, intercetar dados não encriptados (cookies, palavras-passe de sites HTTP), substituir conteúdo (inserir publicidade própria) ou utilizar o seu dispositivo como parte de uma botnet. Recomendamos vivamente a utilização de proxies apenas de fontes pagas fiáveis.

Em que projetos se utilizam proxies?

Proxies privados de qualidade — são o padrão para trabalho profissional onde é necessária escala ou imitação de um utilizador real.

- Web scraping e parsing. Recolha de dados analíticos sobre preços e concorrentes com alta estabilidade de ligação.

- Arbitragem de tráfego e gestão de perfis. Trabalho com contas de marketing profissionais no Facebook, Google, TikTok através de navegadores especiais.

- Acesso seguro. Os utilizadores criam perfis isolados para garantir a confidencialidade e o acesso protegido ao conteúdo, cumprindo as regras das plataformas.

- Automação de SMM. Gestão eficiente de campanhas de marketing em redes sociais.

- Testes de publicidade. Verificação da exibição de conteúdo em diferentes localizações geográficas.

- Gaming. O proxy mascara o seu endereço IP real, permitindo o acesso a servidores de jogos de diferentes regiões. Uma ligação de qualidade garante um jogo estável sem lags e, em alguns casos, ajuda a reduzir o ping através da otimização da rota.

O que é uma VPN e porque é que os sites a "veem"?

Uma VPN (Virtual Private Network) cria um túnel encriptado entre o seu dispositivo e o servidor. O nível do modelo OSI em que a VPN funciona é determinado pelo seu protocolo. IPsec — é um representante clássico do nível 3 (rede), trabalhando com endereços IP. Se for necessário imitar uma ligação física direta entre dispositivos, utilizam-se protocolos de nível 2, como L2TP ou PPTP. Já o OpenVPN é um caso à parte: envolve o tráfego em SSL/TLS (como o tráfego web normal), trabalhando no nível da aplicação (7), mas ao mesmo tempo cria interfaces virtuais para os níveis 2 e 3. No modo TUN — é o nível 3 (rede, como o IPsec), e no modo TAP — é o nível 2 (ligação de dados, para emulação de Ethernet).

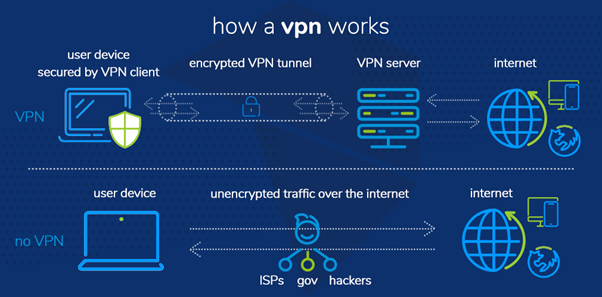

Algoritmo de funcionamento da VPN

Fig. 2. Esquema de funcionamento da VPN.

Iniciação: Envia um pedido (por exemplo, abre uma página no navegador).

Criptografia local: O cliente VPN no seu dispositivo encripta instantaneamente os dados, transformando-os num código ilegível para o fornecedor de internet.

Tunelamento: O pacote encriptado é transmitido através de um túnel seguro para um servidor VPN remoto.

Anonimização e saída: O servidor VPN desencripta os dados, substitui o seu endereço IP pelo dele e reaminha o pedido para o site de destino.

Resposta do recurso: O site processa o pedido e envia a resposta de volta para o servidor VPN (sem conhecer o seu endereço real).

Proteção inversa: O servidor VPN encripta novamente a resposta recebida e envia-a para o seu dispositivo.

Desencriptação: O cliente no dispositivo desencripta os dados e você obtém acesso ao conteúdo.

O principal problema das VPNs comuns

Uma VPN clássica protege perfeitamente contra o vizinho hacker num café com Wi-Fi, mas é pouco adequada para aceder a recursos com políticas geográficas rigorosas.

O facto é que 99% dos serviços de VPN utilizam endereços IP de centros de dados (Data Center IP). Estes endereços constam de bases de dados públicas. Serviços de streaming, plataformas financeiras e redes sociais podem detetar a utilização de VPN e solicitar verificação adicional.

Além disso, os protocolos das VPNs comuns (OpenVPN, WireGuard) têm "impressões digitais" específicas que são facilmente analisadas por sistemas de monitorização de tráfego.

Evolução: VLESS/XRAY e Proxies Móveis

O que fazer se precisar da conveniência de uma VPN (ativar com um botão no telemóvel), mas da anonimidade e "trust" dos proxies móveis? Utilizar protocolos modernos.

Temos disponíveis soluções baseadas em VLESS/XRAY com suporte para XTLS-Reality, que funcionam sobre proxies móveis. Isto oferece vantagens únicas:

- Alto nível de anonimato. O seu tráfego parece uma navegação web normal, não despertando suspeitas nos fornecedores de internet.

- Alto nível de confiança (trust). Sai para a rede com o endereço IP de um operador móvel real, e não de um centro de dados com spam.

- Conveniência. Funciona como uma VPN (através de uma aplicação), mas com a qualidade de proxies de elite.

Consulte as tarifas para Proxies Móveis com Vless/Xray e VPN de nova geração aqui.

Comparação: Proxy, VPN Comum e VPN+Proxy (Vless/Xray)

| Aspeto | Proxy (Datacenter/Residencial/Móvel) | VPN Comum | VPN + Proxy (VLESS/Móvel) |

|---|---|---|---|

| Nível de funcionamento | Aplicação / Navegador (configuração separada). | Todo o sistema (um botão). | Todo o sistema ou seletivo (Routing). |

| Criptografia | Depende do protocolo (HTTPS encripta o Payload). | Criptografia total do túnel. | Criptografia total + mascaramento como tráfego normal. |

| Nível de confiança da rede | Alto (se for proxy móvel), Médio (se for residencial), Normal (se for de servidor). | Baixo (IPs de centros de dados são frequentemente públicos). | Máximo (parece um assinante móvel real com um telemóvel). |

| Para que serve | Scraping, software de automação, trabalho em navegadores profissionais. | Alteração de país para YouTube, proteção em Wi-Fi público, sites simples. | Gaming online, acesso a plataformas internacionais, Arbitragem por telemóvel, trabalho com recursos com restrições geográficas rigorosas. |

Resumo: o que escolher?

- Utilize Proxy, se for um profissional: precisa de gerir várias contas, fazer parsing de dados ou trabalhar através de software especial (ferramentas de automação, navegadores multi-login).

- Utilize VPN Comum, se o seu objetivo for anonimidade doméstica simples: ocultar o histórico do fornecedor de internet ou navegar em segurança num café.

- Utilize a combinação de VPN + Proxies Móveis (VLESS/XRAY), se trabalhar com serviços exigentes (plataformas financeiras, corretoras de cripto), que requerem um IP residencial de qualidade. Este é o meio-termo ideal, que oferece proteção máxima e um endereço IP "limpo".

Pode encontrar sempre Proxies de Servidor, Residenciais e Móveis de qualidade, bem como configurações VLESS prontas a usar no catálogo CyberYozh App.